Prácticas que generan conocimiento mediante videos, lecturas y ejercicios interactivos que reafirmarán tus conocimientos.

A tu propio ritmo

Estudia sin presiones y a tu velocidad, haz las pausas necesarias, ya que la plataforma guarda tu progreso para cuando decidas retomar el curso.

Desde cualquier lugar

Aprende desde cualquier dispositivo móvil conectado a internet, a la hora que quieras y desde el lugar en el que te encuentres.

Desata el poder de tus habilidades.

Aprende las tecnologías de oficina más demandadas.

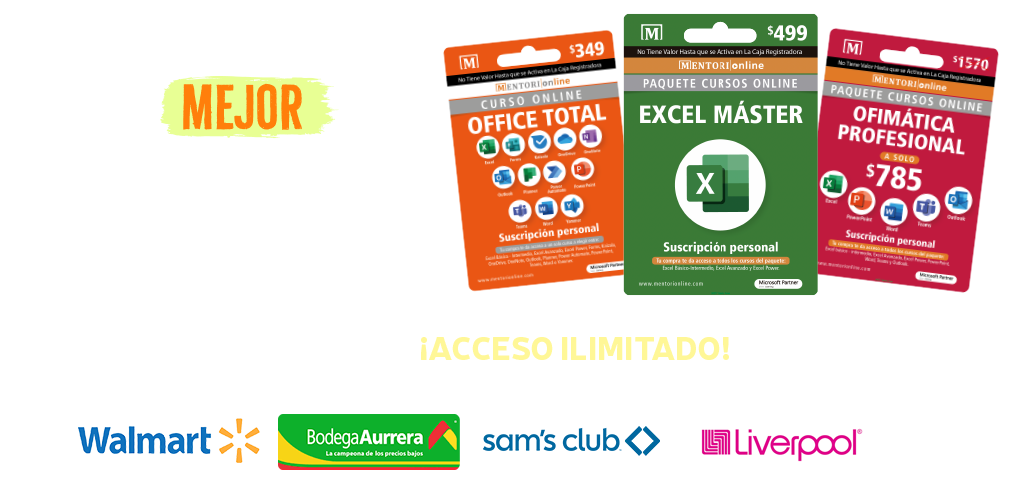

Aprender en paquete es mejor..

¡Elige el que más te guste!

Una gran opción para aprender nuevas tecnologías.

Incrementa tus habilidades con conocimientos que te permiten solucionar las problemáticas que surjan en tu área laboral.

Contamos con cursos online especializados para que domines las herramientas más usadas en los entornos profesionales.

60

% es el incremento de tu retención cuando estudias en línea.

62

% de los profesionistas usuarios de internet quieren estudiar una especialización.

97